RCCMD - Die erfolgreichste Shutdown Software der Welt

Cybersecurity-Verbesserungen

Cybersecurity-Verbesserungen

RCCMD - Die erfolgreichste Shutdown Software der Welt

Cybersecurity-VerbesserungenRemote Console Command (RCCMD®) ist eine der beliebtesten Shutdownlösungen auf der Welt - Kaum ein System schafft den Spagat zwischen Anwenderfreundlichkeit, Flexibilität, Funktionsumfang, Sicherheit und Zuverlässigkeit in Netzwerken.

Die meisten Shutdownkonzepte sind entweder :

Die schlanke und ressourcenschonende Softwarearchitektur von RCCMD läuft auf nahezu jedem Betriebssystem. Auch uralte Betriebssysteme werden von RCCMD noch unterstützt und für längst eingestellte Prozessoren oder Systeme wie AS400, SUN, etc. bietet RCCMD eine Shutdownlösung. Auch die Bedienung ist einfach: Für Einsteiger liefert RCCMD eine intuitive Benutzeroberfläche und agiert für Systemintegratoren und Experten über eine Toolbox, um z.B. virtualisierte Serverlandschaften mit unterschiedlichster Hard- und Softwarearchitektur zu verwalten. Einzigartig ist hier auch das Lizenzmodell, mit dem einzelne RCCMD-Clients schnell und unbürokratisch auf neue Aufgaben ausgerichtet werden können und dem OEM-Kunden oder Wiederverkäufer von RCCMD den Vertrieb so einfach wie möglich zu gestalten. Für Großinstallationen mit häufigen Serverwechseln gibt es zudem eine RCCMD Corporate Lizenz, mit dem ein Schlüssel bis zur einer festgelegten Menge an Installationen verwendet werden darf.

RCCMD wird normalerweise innerhalb eines separaten Gebäudenetzwerkes installiert, weshalb erhöhte Netzwerksicherheit bisher kein Thema war. Doch durch die Cyberattacken, die im Anschluss auf die ausgeübte Militäraktion gegenüber der Ukraine stattfanden, machen ein Umdenken notwendig. Auch RCCMD könnte Ziel eines Angriffes werden, weshalb wir auch hier die Barrieren höher legen müssen.

Die neue Strategie von Hackern ist nicht mehr die meist gut geschützten Server anzugreifen, sondern sich vermehrt auf die servernahen Assistenzsysteme zu konzentrieren, um so den dort vermuteten schwächeren Schutz zu umgehen. Damit geraten nun auch Shutdowntools wie RCCMD in den Fokus. RCCMD ist per Design darauf ausgelegt ohne ständige USV-Verbindung zu arbeiten und ist damit im Netzwerk schwer auffindbar. Da die Existenz von RCCMD auch bei Hackern „angekommen“ sein könnte und GENEREX sich der besonderen Verantwortung gegenüber den Anwendern bewusst ist, wurde der Sicherheitsstandard von uns erhöht.

1. Neben den bereits seit Jahren eingebauten Sicherheitskonfigurationseinstellungen wie Passwort und berechtigte Senderliste im Netzwerk ist die Architektur von RCCMD selbst bereits die erste Hürde die ein Angreifer nehmen muss. RCCMD ist ein Verbindungsloser Client. Das bedeutet, dass jeder RCCMD Client der im Netzwerk installiert ist ständig verfolgt ob eine Nachricht eingeht. Da Nachrichten im Netzwerk nur auf Grund eines Stromaufalles durch die USV versendet werden bedeutet das, dass es zu 99,99% der Zeit keinerlei „Nachricht“ im Netzwerk gibt, die der Angreifer abhören könnte.

Die Berechtigungsliste in der RCCMD-Konfiguration ist eine zusätzliche Hürde, nur bestimmte Computer dürfen überhaupt eine Nachricht absenden, alle anderen werden abgewiesen.

Diese Sicherheitsmaßnahmen waren in den letzten 20 Jahren ausreichend. Doch durch die neue Bedrohungslage untersuchen die Firmen nun ALLE Softwareprodukte auf Schwachstellen, egal ob diese tatsächlich verwendet werden oder nicht.

Die eingesetzten Sicherheitssoftwaren deckt jegliche veraltete Bibliotheken auf. Dabei auch die, die bei einem Angriff realistisch keine Verwendung finden.

Ein Grund um RCCMD „aufzurüsten“.

2. Mit der neuesten RCCMD-Version im GENEREX- oder OEM-Downloadbereich führen wir nun ein grosses „Sicherheits“ Update ein. Damit werden alle Module im Code aktualisiert und die gesamte Kommunikation verschlüsselt.

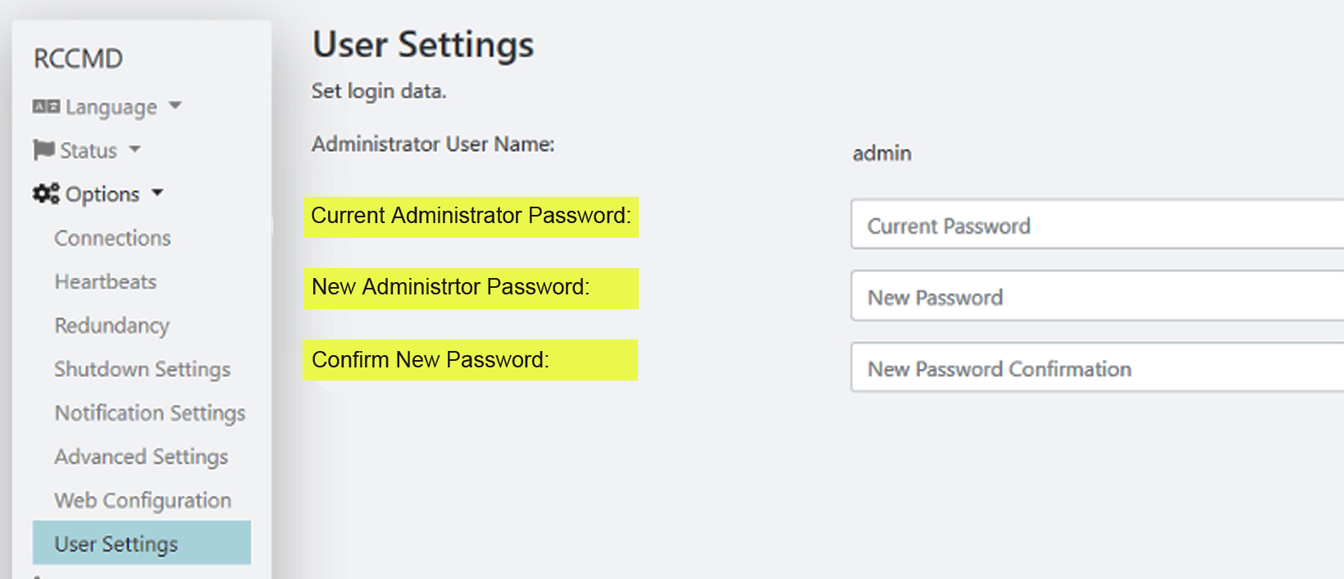

3. RCCMD hatte schon immer einen Passwortschutz. Aus Gründen der Praktikabilität wurde aber das Erstinstallationskennwort für den Anwender im Klartext angezeigt, wenn dieser es nicht in der Dokumentation finden konnte.

Damit waren auch unerfahrene RCCMD-Nutzer in der Lage die Erstkonfiguration schnell durchzuführen. Diese Hilfestellung wurde jetzt deaktiviert. Künftig wird RCCMD nichts mehr über das Erstinstallationspasswort verraten und zusätzlich einen Hinweis anzeigen, wenn der Anwender dieses Erstinstallationspasswort nicht durch eines mit besonderen kryptischen Regeln ersetzt.

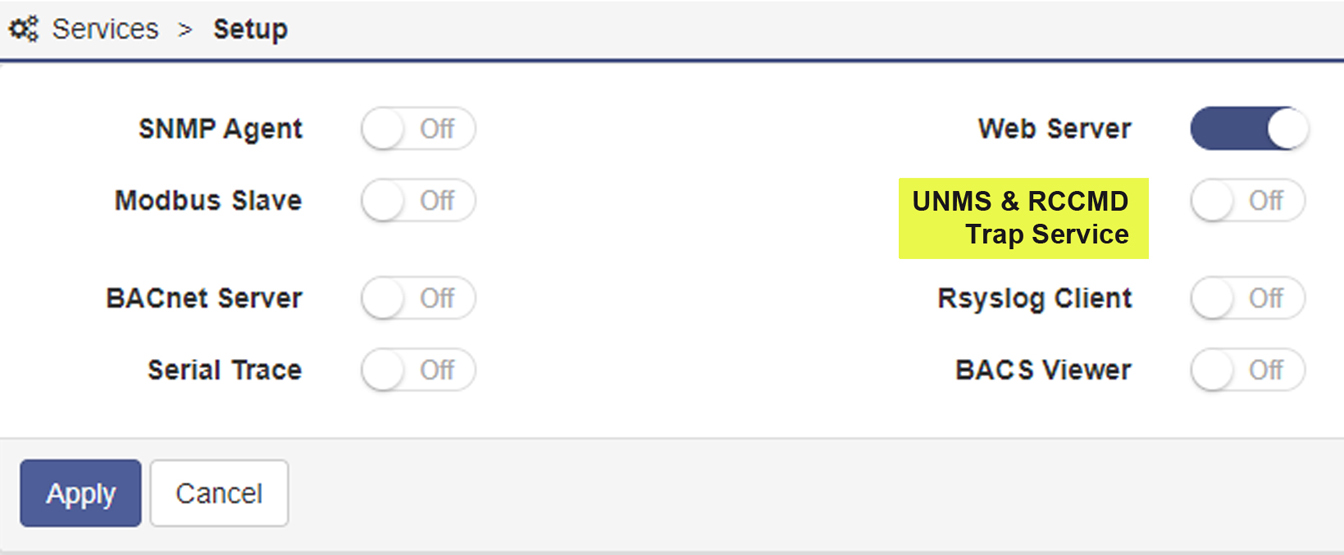

4. Aber auch auf der Senderseite – also beim CS141, BACS (und allen anderen SNMP-Karten von GENEREX lizensierten Herstellern) sind Änderungen notwendig um RCCMD vor Angriffen zu schützen.

Beim CS141 und BACS sind z.B. die RCCMD-Dienste bei der Erstauslieferung abgeschaltet worden. Anwender die bisher einfach RCCMD Clients installiert haben und automatisch von den CS141/BACS eine Nachricht erhielten, wenn es zu Problemen in der Stromversorgung kam, müssen nun leider einige Mausklicks mehr tätigen um RCCMD wieder zu aktivieren: Im CS141 / BACS-Menü muss nun der “UNMS & RCCMD Trap Service“ angeschaltet werden um diese Funktionalität wieder herzustellen.

RCCMD ist in der neuesten Version weitestgehend abgesichert, aber natürlich wird es weitere Sicherheitsupdates geben die von uns automatisch bereit gestellt werden sobald neue Bedrohungen bekannt werden.

Zurück zum

Nächster Artikel